最近、まとめて何通も送られてくる謎メールを解析してみた。 サンプルのメッセージソースは下に張り付けました。

GPTの解析結果はつぎ。

とても良い観察です。noreply-dmarc-support@google.com からのもの)は、まったく性質が異なります 。

✅ 結論から言うと こちらは本物のGoogleから送信されたDMARC集計レポートメールです。 開封や解析は不要 で、そのまま削除して問題ありません。

🔍 技術解析(要点) 項目 値 評価 Return-Path <noreply-dmarc-support@google.com>Google公式ドメイン 送信サーバー mail-qv1-f73.google.com [209.85.219.73]正規のGoogleメールサーバー SPF passGoogleのサーバーが正しく認証 DKIM pass (header.d=google.com)Google公式署名あり DMARC pass (policy=reject)Googleのポリシーが適用済み 件名/本文構成 DMARCレポート(XML添付)形式 DMARC集計通知として正常 スパムスコア score=-13.5(極めて低い)SpamAssassinが「安全」と判定

📄 どういうメールか? あなたのドメインを名乗るメールが世界中でどう扱われたかを、DMARC Aggregate Report(集計レポート) 」です。

送信元:noreply-dmarc-support@google.com

添付ファイル名は通常:

google.com!***.***!<日付範囲>!<識別ID>.xml.gz中には XML 形式で次のようなデータが入っています:

<feedback>

<report_metadata>

<org_name>Google Inc.</org_name>

<email>noreply-dmarc-support@google.com</email>

<report_id>...</report_id>

</report_metadata>

<policy_published>

<domain>***.***</domain>

<p>none</p>

</policy_published>

...

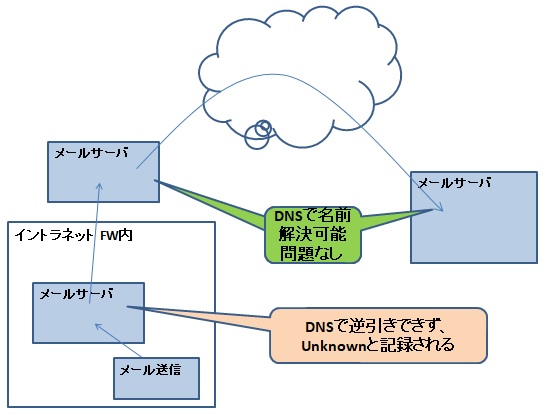

</feedback>🚫 「dmarc25.jp」との違い 比較項目 Google(今回) dmarc25.jp(前回) ドメイン google.com dmarc25.jp (偽装)送信元IP 209.85.xxx(Google公式) 59.106.xxx(GMO共用) DKIM署名 header.d=google.comheader.d=dmarc25.jpSPF結果 pass pass(だが独自ドメイン) 内容 正規のDMARCレポート DMARCレポート風スパム 対応 放置・削除OK 受信拒否推奨

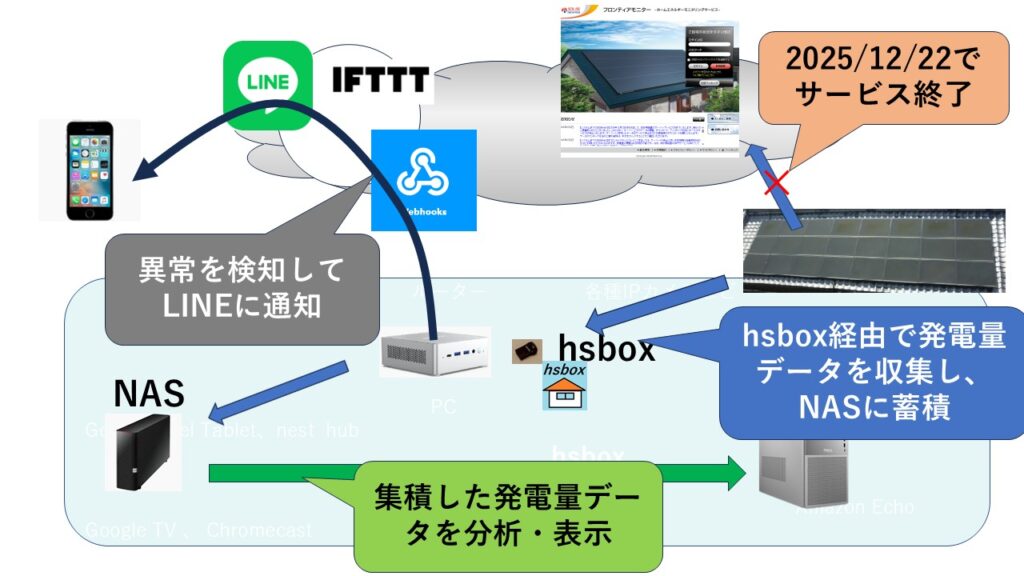

💡 今後のおすすめ運用 もしあなたのドメインで

これらは通常:

安全(ただし開かなくてよい) 内容は認証統計(なりすまし対策用) 保存・放置しても問題なし 必要な場合のみ解析する もし「自社ドメインのなりすまし状況を把握したい」場合、

✳️ まとめ 種類 ドメイン 正体 対応 @google.comGoogle正規サーバー 正規DMARCレポート 放置・削除OK @dmarc25.jp偽装(docomo風) DMARCレポート風スパム 受信拒否・開封禁止

以下は「偽DMARCレポート 」と「正規レポート 」の処置方法案処置方針まとめ レポート種別 特徴 推奨処置 コメント 偽DMARCレポート 差出人偽装、怪しい添付・リンクの可能性 拒否 or 破棄 SPF/DKIM fail、差出元不明なIPが多い場合は偽と判断可 正規DMARCレポート 正規送信サーバーから、XML形式で集計 破棄(中身を見ない場合) 受信が煩雑な場合は破棄でOK 正規DMARCレポート 正規送信サーバーから 解析(中身を見る場合) 偽装メール検出、送信経路確認、DMARC強化判断、監査目的で利用可能

正規レポートを解析するケース 自ドメインの偽装・スプーフィングの有無確認 外部IPから SPF/DKIM fail があれば偽装メールあり 対応策:SPF/DKIM/DMARC強化、受信者への注意喚起 メール送信経路の確認 自社送信サーバーの SPF/DKIM/MX 設定が正しいか確認 DMARCポリシー強化の判断材料 p=none → p=quarantine → p=reject の段階的運用p=reject で偽装メールは受信者サーバーで自動的に破棄されるセキュリティ監査・リスク管理 運用上の具体例 偽DMARCレポート :メールサーバーで「SPF/DKIM fail」「差出元不明IP」の場合、自動破棄正規DMARCレポート :受信は継続中身を見ない場合:迷惑メール振り分けで破棄 中身を解析する場合:XMLを専用ツール(dmarcianなど)に取り込み、送信状況を監視 まったく別観点からの対処案 このメールは、DMARCレポートは 送信されるメール自体ではなく、受信側サーバーが作成する通知 です。よって 通常の個人宛メールのように偶然届くものではなく、ドメイン管理者宛に体系的に届くもの です。もしレポートを受け取りたくない場合は、DMARC TXTレコードから rua / ruf を削除する(rua/rufフィールドを空にする)ことで送信先をなくせます。当ドメインでは、 ”DMARCポリシー設定は不正「メールを配送しない」”、 ”通知を停止”、に設定変更しました。 まずはこれで、検証してみます。

dmarc25 からのほぼスパム

X-Mozilla-Status: 0001 類似の、googleからのもの。

X-Mozilla-Status: 0001 関連記事